Quoi de neuf les gars?

Aujourd’hui, je vais vous présenter un article expliquant les grandes lignes de la criminalistique Windows.

Lors d’une analyse médico-légale de Windows, il peut être assez difficile de voir beaucoup de données à collecter, en supposant que vous sachiez ce que vous recherchez. Si vous ne savez pas ce que vous cherchez, tout le processus devient très difficile !!!

- Qu’est-ce que l’investigation Windows ?

L’investigation Windows se concentre sur 2 éléments :

- Analyse approfondie du système d’exploitation Windows.

- Analyse des artefacts du système Windows.

Les artefacts Windows sont des objets contenant des informations sur les activités effectuées par l’utilisateur Windows. Le type d’informations et l’emplacement de l’artefact varient d’un système d’exploitation à l’autre. Ils contiennent des informations sensibles qui sont collectées et analysées lors d’analyses médico-légales.

- Que sont les artefacts médico-légaux ?

Les artefacts médico-légaux sont des objets qui ont une certaine valeur. Tout objet contenant des données ou des preuves de quelque chose qui s’est produit, tel que des journaux, un registre, des ruches et bien d’autres. Dans cette section, nous passerons en revue certains des artefacts d’analyse médico-légale recherchés par un enquêteur médico-légal lors de l’exécution d’une analyse sous Windows.

– Rapport d’erreur Windows : Cette fonctionnalité permet à l’utilisateur d’informer Microsoft des défauts d’application, des défauts du noyau, des applications qui ne répondent pas et d’autres problèmes spécifiques aux applications :

– Cache du protocole de bureau à distance : lors de l’utilisation du client » mstc » Fourni par Windows, RDP peut être utilisé pour se déplacer latéralement sur le réseau. Les fichiers cache sont créés et contiennent des sections de l’écran de la machine à laquelle nous sommes connectés qui changent rarement. Ces fichiers cache se trouvent dans le répertoire :

C:\Users\XXX\AppData\Local\Microsoft\Cache

Des outils comme Outil BMCs peuvent être utilisés pour extraire des images stockées dans ces fichiers de cache.

– Navigateurs : Les navigateurs Web contiennent de nombreuses informations telles que :

- Biscuits.

- Données de site Web mises en cache.

- Fichiers téléchargés.

– Poubelle: La corbeille Windows contient d’excellents artefacts tels que :

- Fichier $1 qui contient les métadonnées. Vous pouvez trouver ce fichier dans le chemin C:\$Recycle.Bin\SID*\$Ixxxxxx

- Fichier $R qui contient le contenu des fichiers supprimés. Ce fichier peut être situé dans le chemin C:\$Recycle.Bin\SID*\$Rxxxxxx

- Le fichier à 1 $ peut être analysé à l’aide d’un outil Analyse à 1 $.

– Fichiers de prélecture « Prefetch » : Ces fichiers contiennent une multitude d’informations telles que :

- Nom de l’application.

- Chemin d’application.

- Horodatage de la dernière exécution.

- Horodatage de création.

Ces fichiers peuvent être situés dans le répertoire : C:\Windows\Prefetch\ . Vous pouvez utiliser des outils comme Analyseur de prélecture Windows.

– Fichiers LNK : Fichiers .lnk Ce sont des fichiers de raccourci Windows. Les fichiers LNK sont liés ou pointent vers d’autres fichiers ou exécutables pour un accès facile. Vous pouvez trouver les informations suivantes dans ces fichiers :

- Le chemin d’origine du fichier de destination.

- Horodatage des fichiers cibles et des fichiers .lnk.

- Attributs de fichier tels que Système, Caché, etc.

- Détails sur disque.

- Exécution à distance ou locale.

- Adresse MAC des machines.

Vous pouvez utiliser des outils comme Bibliothèque d’analyse Windows LNK pour analyser le contenu de ces fichiers.

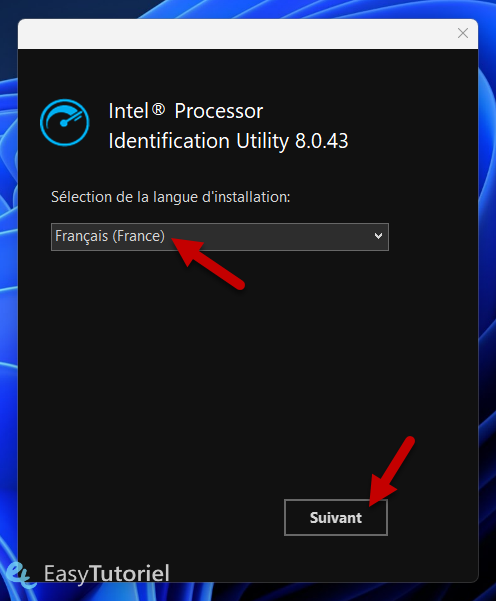

- Meilleurs outils Open Source pour Windows Forensics

Cette section présente certains des outils open source disponibles pour effectuer une analyse médico-légale sur le système d’exploitation Windows.

Capture de RAM magnétique : Cet outil est utilisé pour analyser la mémoire physique du système.

Requin métallique : Il s’agit d’un outil d’analyse et de capture de réseau utilisé pour voir quel trafic transite par votre réseau.

Capture de RAM : Comme son nom l’indique, il s’agit d’un outil gratuit utilisé pour extraire l’intégralité du contenu de la mémoire volatile, c’est-à-dire la RAM.

NMAP : Il s’agit de l’outil le plus utilisé pour rechercher des ports ouverts sur la machine cible. Avec cet outil, vous pouvez trouver la vulnérabilité de n’importe quelle cible à pirater.

Mineur de réseau : Cet outil est utilisé comme renifleur de réseau passif pour capturer ou détecter les ports, sessions, noms d’hôte, etc. systèmes d’exploitation.

Autopsie: Il s’agit d’un outil basé sur une interface graphique, utilisé pour analyser les disques durs et les smartphones.

HashMyFiles : Cet outil est utilisé pour calculer les hachages SHA1 et MD5. Fonctionne sur tous les derniers sites Web.

Réponse de la foule : Cet outil est utilisé pour collecter des informations système pour la réponse aux incidents.

HashMyFiles : Cet outil est utilisé pour calculer les hachages SHA1 et MD5. Fonctionne sur tous les derniers sites Web.

FAW (Acquisition médico-légale de sites Web) : Cet outil est utilisé pour acquérir des images de pages Web, du HTML et du code source de pages Web. Cet outil peut être intégré à Wireshark.

Il existe une grande variété d’outils médico-légaux disponibles sur le marché. Certains sont gratuits et open source et certains outils facturent des frais annuels ou mensuels. Il vous suffit d’identifier vos besoins et de choisir l’outil qui correspond le mieux à vos besoins.

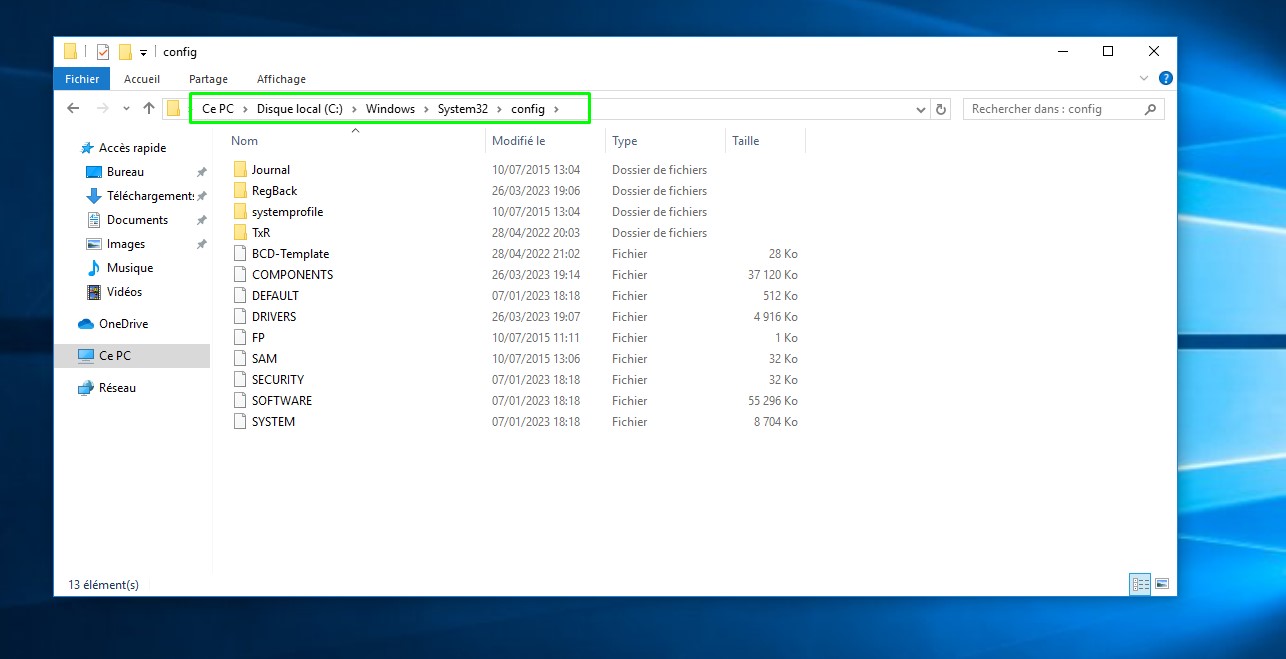

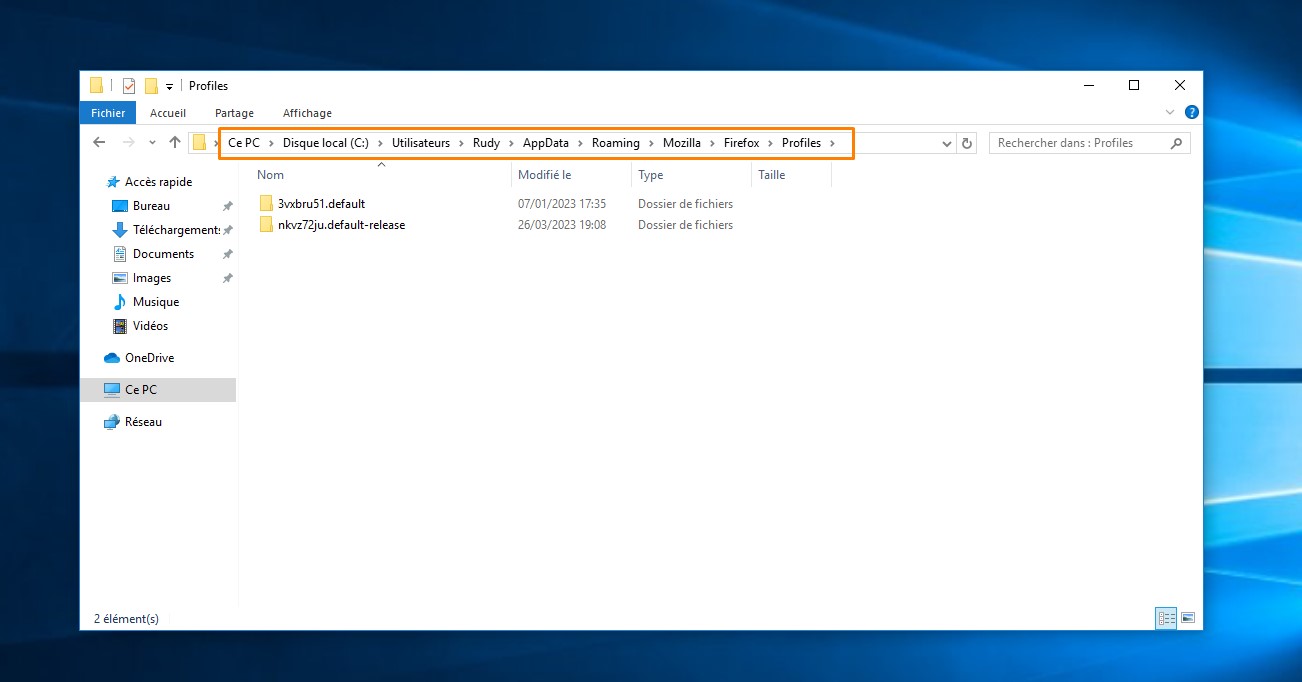

Voici une liste non exhaustive de fichiers sensibles :

- Registre HKLM : SYSTÈME, LOGICIEL, PAR DÉFAUT, SAM, SÉCURITÉ (Dans C:\windows\System32\config\)

- Registre des utilisateurs (C:\Users\$user\NTUSER.dat)

- Registres Windows (C:\Windows\system32\winevt)

- Profil du navigateur : Firefox, Chrome,… (C:\Users\$user\AppData\Roaming\Mozilla\Profiles)

- Histoire IExplorer

C’est tous mes amis, c’est la fin de cet article. Il est très important de comprendre le minimum de la criminalistique Windows !! Si vous avez des questions, je suis à votre disposition. N’hésitez pas à me contacter, à bientôt Paix !!